Bezpečnostní experti objavili úplne nový spôsob útoku, ktorý dokáže spôsobiť majiteľom Android zariadení nepríjemné problémy. Dostal názov Pixnapping a škodlivým aplikáciám umožní potichu a bez povolení získať vizuálne údaje z iných aplikácií alebo webstránok, ktoré sa zobrazujú na displeji zariadenia.

Žiadne citlivé údaje nie sú skryté

Takýto útok sa bez problémov dokáže dostať k správam, e-mailom, jednorazovým 2FA kódom a iným informáciám, ktoré používateľ bežne vidí na obrazovke svojho smartfónu či tabletu.

Podľa autorov sa dokáže jednoduchá škodlivá aplikácia spustiť bez toho, aby požadovala akékoľvek systémové povolenia. A práve v tomto je jej obrovská výhoda. Pri bežných útokoch má používateľ stále možnosť slobodne sa rozhodnúť, aké dáta konkrétnej aplikácii poskytne a čo všetko môže sledovať. Lenže tu to tak nefunguje.

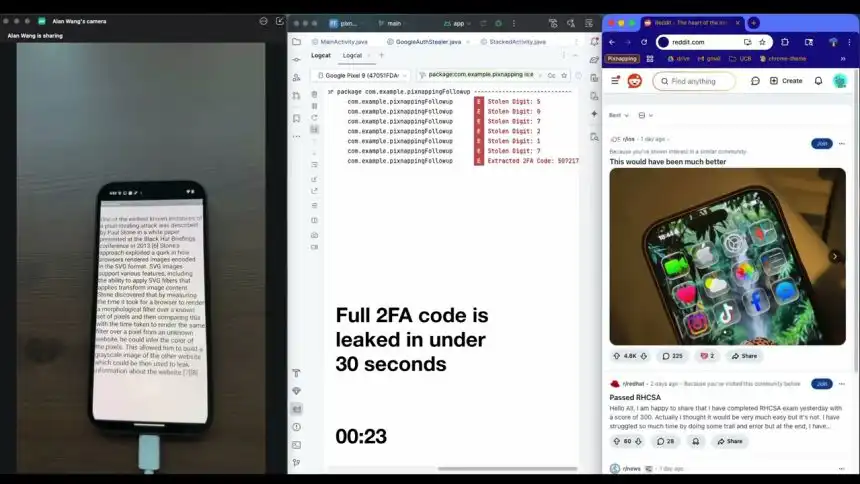

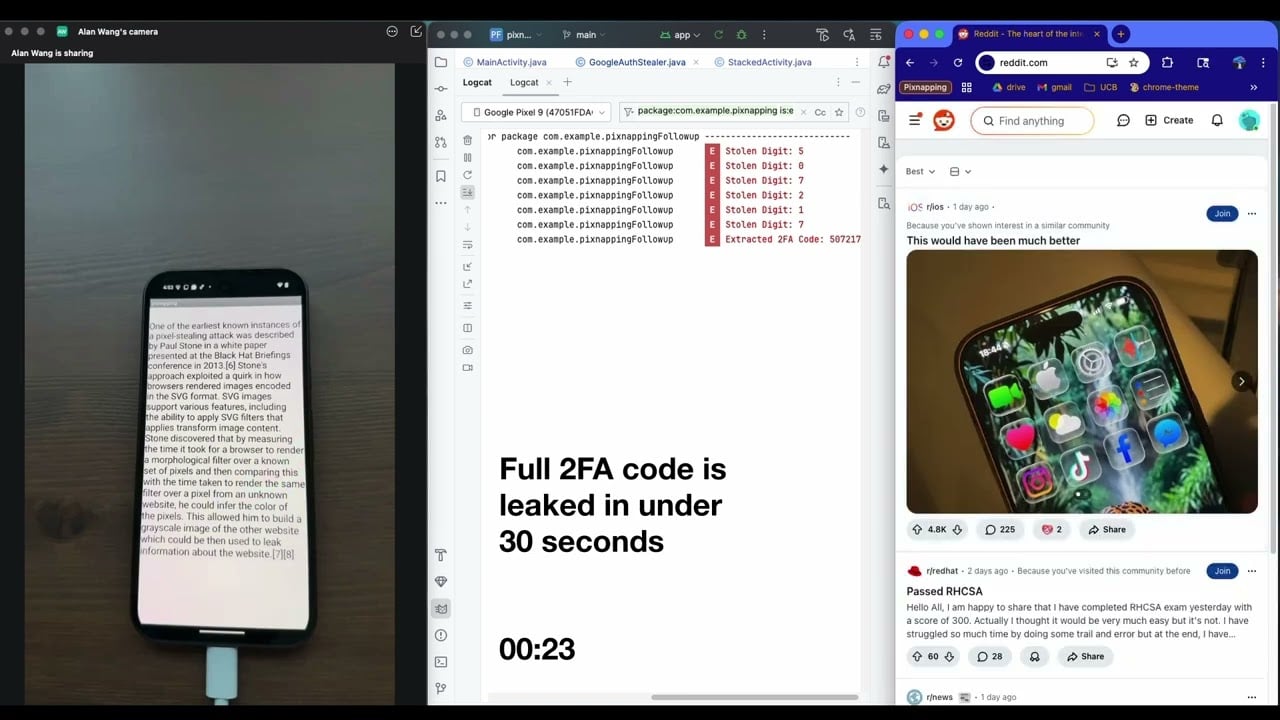

Výskumníci uskutočnili aj niekoľko ukážok, ako to celé funguje. Použili viacero smartfónov, vrátane nových Pixelov či série Galaxy S25 od Samsungu. Otestované boli operačné systémy Android 13 a novšie, vrátane najnovšieho Androidu 16. Pomocou tohto útoku sa im podarilo získať ciltivé údaje zo služieb ako Gmail, Signal, Google Mapy alebo dokonca Google Authentificator, čo je obzvlášť závažné.

Pixnapping funguje v troch krokoch

Útok funguje v troch základných krokoch. Škodlivá aplikácia najskôr presmeruje používateľa tak, aby cieľová aplikácia zobrazila citlivé údaje, ktoré chce ukradnúť. Následne donúti konkrétne pixely nachádzajúce sa v oblasti citlivého obsahu prejsť cez grafické operácie, napríklad rozostrenie. Tretím krokom je „hardvérový bočný kanál“ nazvaný GPU.zip, pomocou ktorého útočník meria časovo-farebné efekty spôsobené týmito operáciami a postupne z nich extrahuje pixely, z ktorých vznikne text. Opakovaním týchto krokov sa dá dosiahnuť to, aby aplikácia robila screenshoty z aplikácií, ku ktorým nemá oprávnenie.

Tento útok tak porušuje jeden zo základných predpokladov bezpečnosti systému – že aplikácia nemôže bez povolení čítať to, čo zobrazuje iná aplikácia. Ďalším alarmujúcim faktom je aj to, že používateľ o tomto spôsobe útoku nemôže vôbec tušiť, pretože všetko sa deje na pozadí bez jeho vedomia. Výskumníci tiež upozorňujú, že tieto mechanizmy fungujú aj na iných ako demonštrovaných zariadeniach.